Les failles Spectre, qui permettent à un attaquant de dérober des données traitées par le processeur, n’ont pas fini d’ébranler le monde du PC. Comment autrement quand c’est le cœur même de ces machines qui est mis en cause.

Et ce n’est visiblement pas près de finir. Des chercheurs des universités de Virginie et de Californie viennent de publier un article scientifique, titré I see dead µops : leaking secrets via Intel/AMD micro-ops caches, qui explique comment ils ont trouvé d’abuser du système des micro-ops, introduits dans l’architecture x86 en 2011.

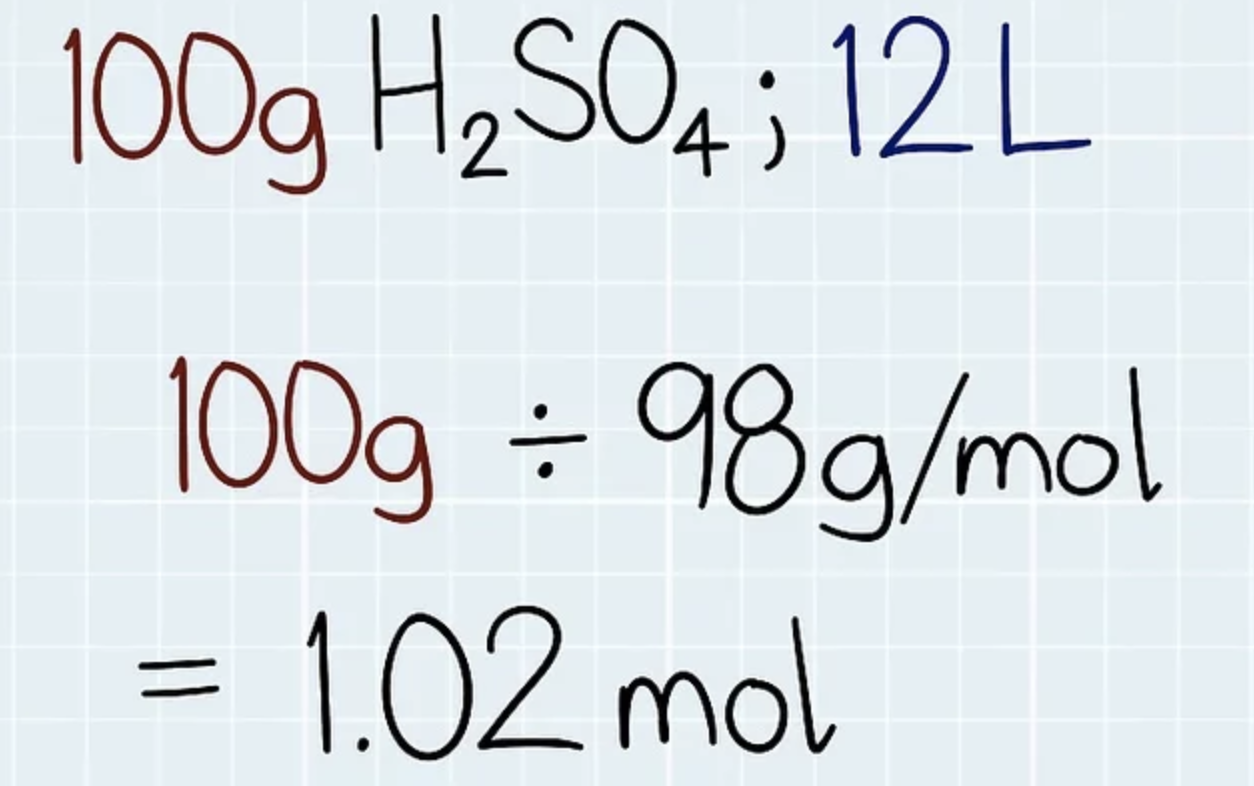

Pour rappel, les micro-ops sont un ensemble de petites commandes, créées en décomposant des instructions plus complexes, afin de gagner en performances. Ces micro-ops sont alors stockées en cache pour que les processus d’exécution spéculative puissent y accéder.

Les exécutions spéculatives sont une méthode matérielle de fonctionnement des processeurs Intel et AMD utilisées pour prédire les instructions qui seront le plus probablement exécutées et pour préparer en conséquence un chemin d’accès prédéfini des commandes dans la mémoire. Ce sont ces mêmes exécutions spéculatives qui étaient détournées de leur fonctionnement normal par les attaques de type Spectre, donnant accès aux attaquants à des données stockées en mémoire.

Le problème de cette nouvelle faille est qu’elle semble contourner les correctifs apportés par Intel et AMD pour empêcher les failles de type Spectre.

Il semblerait que ces patches interviennent trop tard dans la chaîne spéculative, alors que les failles des micro-ops se situent plus en amont. Les chercheurs estiment qu’il sera très difficile de corriger le tir cette fois-ci sur les processeurs déjà en circulation.

« Les patches qui désactivent le cache micro-op ou arrêtent l’exécution spéculative sur le hardware plus ancien annihileraient en effet les gains importants de performances dans la plupart des processeurs modernes d’Intel et AMD », explique un des chercheurs.

Source : Etude des Universités de Virginie et Californie